Crypto Rsa Key Generate Cisco

- Crypto Key Generate Rsa Cisco

- Rsa Key Cisco Command

- Cisco Crypto Key Generate Rsa Modulus

- Crypto Rsa Key Generate Cisco Address

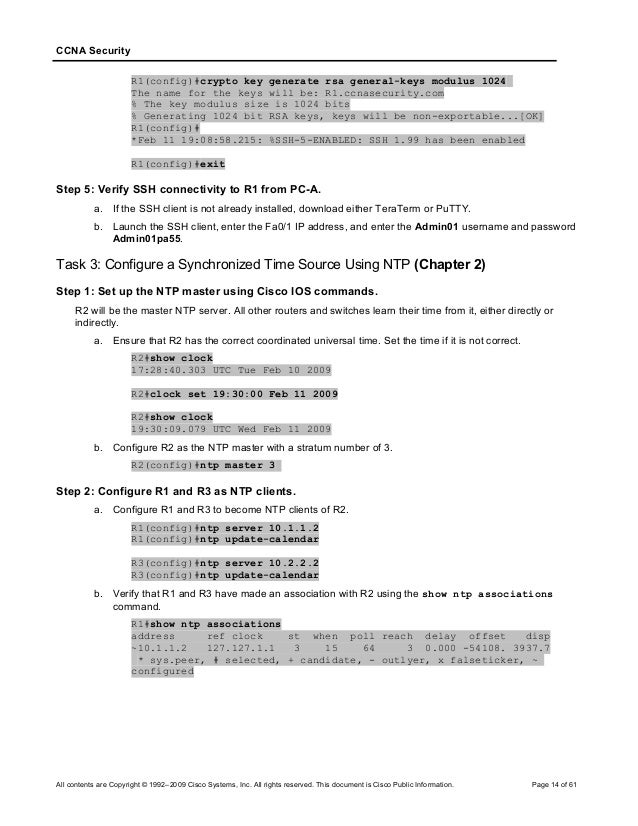

The Cisco Security portal provides actionable intelligence for security threats and vulnerabilities in Cisco products and services and third-party products. Key can be used only by its owner and the public key can be used by third parties to perform operations with the key owner. The RSA algorithms for encryption and digital signatures are. Tengo un problema al querer configurar un tunnel con PKI Yo genero una llave de 1024 exportable para una VPN crypto key generate rsa exportable modulus 10 66020. Aug 22, 2013. As covered in my old post, to enable SSH on the ASA, we’ll need to generate RSA key pair first. Current NIST recommendation is to use 2048-bit or above. In this post, I am going to use 4096-bit key pair. ASA5506(config)# crypto key generate rsa modulus 4096 SSH Version. Configuring the Cisco ASA SSH server to accept only version 2 is best. Config t crypto key generate rsa exit Then ssh to the router and complete the config. Or just enable telnet if you can get away with it. Config t vty 0 4 transport input ssh telnet exit I have a perl script that does this to reset enable passwords.

Crypto Key Generate Rsa Cisco

今日はSSHの設定方法を勉強します。

まだまだTelnet接続を使用している環境も多いと思いますが、世の中的にはManagementアクセスもよりセキュアにする方向に向かっているので、Telnetは割愛しました。

Catalystに192.168.1.1を設定し、SSHによるリモートアクセスを確認します。

IPの設定とインターフェースの開放

ログインUsernameとPasswordを作成し、vtyに設定。接続方法をSSHに限定。

ホスト名、ドメイン名の設定、RSA鍵の作成

SSHv2に限定

特権パスワードの設定

UsernameとPasswordはコンソール接続、リモート接続で共通のものをusername secretコマンドで設定します。passwordコマンドでも設定できますが、セキュリティ上username secretを使用することが推奨されます。この辺りは前回書きました。

http://qiita.com/jinnai73/items/a240bf2bc1325b46edfe

パスワードを作成したらlogin localコマンドでlineに適用します。Telnet接続を禁止するため、transport inputコマンドでsshでのログインのみ許可します。

続いてSSH接続に必要なRSA鍵を作成します。RSA鍵を確認するコマンドはshow crypto key mypubkey rsaです。

Disable key generation openssh rhel 8. 何も入っていませんね。鍵を生成するコマンドはcrypto key generate rsaですが、生成する前提としてスイッチのFQDN、つまりホストとドメイン名が決まっている必要があります。デフォルトではドメイン名が設定されていないため、以下のようなエラーが出ます。

ドメイン名の設定はip domain-nameコマンド、確認はshow hostsで行えます。

それではホスト名とドメイン名を設定しましょう。

Rsa Key Cisco Command

設定できました。これでRSA鍵も生成可能になります。crypto key generate rsaコマンドで生成、鍵長は2048 bitを指定します。

Cisco Crypto Key Generate Rsa Modulus

警告メッセージにもある通り、2048 bitでは約1分ほど時間がかかりますが、2016年現在1024 bit以下のRSAは(少なくともインターネット上では)使わない方が良いというのは異論が無いところでしょう。

この時点でSSHでの接続が可能になります。テストのため自分自身に接続してみましょう。

できました。sshのv1はセキュリティに問題があるため禁止しましょう。一度ログアウトして、sshをv2に限定したのちに、v1での接続ができないことを確認します。

うまくできています。この状態ではSSHアクセスした後に特権モードに入ろうとしてもできないため、enable secretで特権パスワードの設定もしておきましょう。

Crypto Rsa Key Generate Cisco Address

思ったよりボリュームが増えてしまいました。明日ももう少し、機器管理を勉強しようと思います。